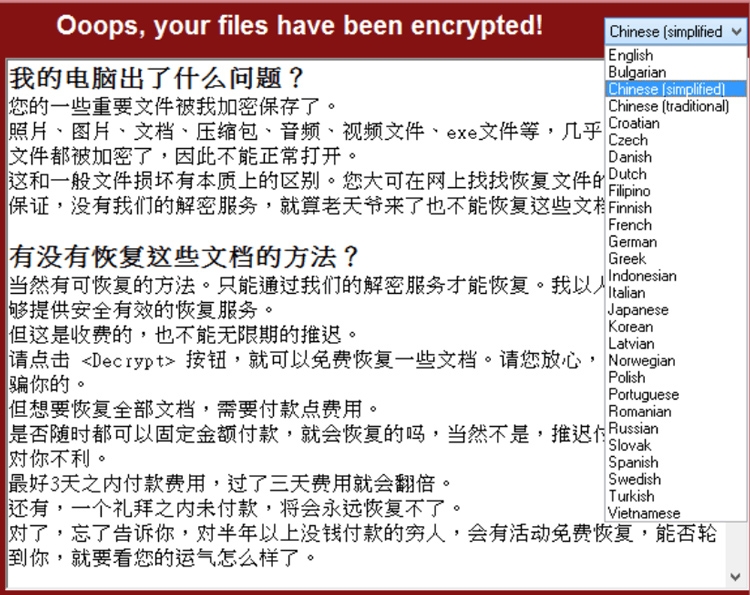

12 мая компьютеры под управлением операционных систем Windows по всему миру подверглись самой масштабной атаке за последнее время. Речь идёт о вирусе WannaCry (WNCRY, Wana Decrypt0r 2.0), относящемуся к классу Ransomware, то есть вредоносным программам-вымогателям, шифрующим пользовательские файлы и требующим выкуп за восстановление доступа к ним. В данном случае речь идёт о суммах от $300 до $600, которые жертва должна перечислить на определённый кошелёк в биткоинах. Размер выкупа зависит от времени, прошедшего с момента заражения — через определённый интервал она повышается.

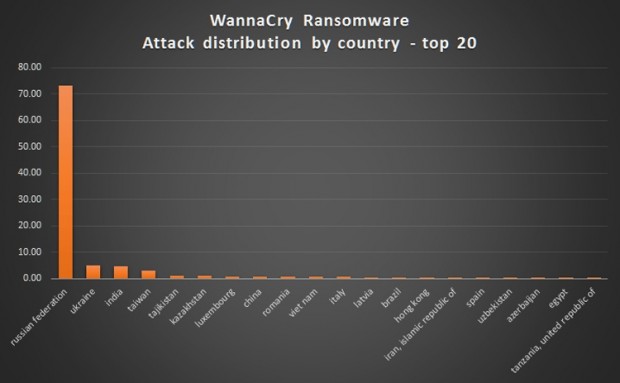

По данным «Лаборатории Касперского», наибольшее распространение WannaCry получил в России. Чтобы не пополнить ряды тех, чей компьютер оказался заражён, необходимо понимать, как зловред проникает в систему. По данным «Лаборатории Касперского», атака происходит с использованием уязвимости в протоколе SMB, позволяющей удалённо запускать программный код. В его основе лежит эксплойт EternalBlue, созданный в стенах Агентства национальной безопасности США (АНБ) и выложенный хакерами в открытый доступ.

Исправление проблемы EternalBlue корпорация Microsoft представила в бюллетене MS17-010 от 14 марта 2017 года, поэтому первой и главной мерой по защите от WannaCry должна стать установка этого обновления безопасности для Windows. Именно тот факт, что многие пользователи и системные администраторы до сих пор не сделали этого, и послужил причиной для столь масштабной атаки, ущерб от которой ещё предстоит оценить. Правда, апдейт рассчитан на те версии Windows, поддержка которых ещё не прекратилась. Но и для устаревших ОС, таких как Windows XP, Windows 8 и Windows Server 2003, Microsoft также выпустила патчи. Загрузить их можно с этой страницы.

Также рекомендуется быть бдительным в отношении рассылок, которые приходят по электронной почте и другим каналам, пользоваться обновлённым антивирусом в режиме мониторинга, по возможности проверить систему на наличие угроз. В случае обнаружения и ликвидации активности MEM:Trojan.Win64.EquationDrug.gen перезагрузить систему, после чего убедиться в том, что MS17-010 установлен. На текущий момент известно восемь наименований вируса:

- Trojan-Ransom.Win32.Gen.djd;

- Trojan-Ransom.Win32.Scatter.tr;

- Trojan-Ransom.Win32.Wanna.b;

- Trojan-Ransom.Win32.Wanna.c;

- Trojan-Ransom.Win32.Wanna.d;

- Trojan-Ransom.Win32.Wanna.f;

- Trojan-Ransom.Win32.Zapchast.i;

- PDM:Trojan.Win32.Generic.

Нельзя забывать и про регулярное резервное копирование важных данных. При этом следует учесть, что мишенью WannaCry являются следующие категории файлов:

- наиболее распространённые офисные документы (.ppt, .doc, .docx, .xlsx, .sxi).

- некоторые менее популярные типы документов (.sxw, .odt, .hwp).

- архивы и медиафайлы (.zip, .rar, .tar, .bz2, .mp4, .mkv)

- файлы электронной почты (.eml, .msg, .ost, .pst, .edb).

- базы данных (.sql, .accdb, .mdb, .dbf, .odb, .myd).

- файлы проектов и исходные коды (.php, .java, .cpp, .pas, .asm).

- ключи шифрования и сертификаты (.key, .pfx, .pem, .p12, .csr, .gpg, .aes).

- графические форматы (.vsd, .odg, .raw, .nef, .svg, .psd).

- файлы виртуальных машин (.vmx, .vmdk, .vdi).

И в заключение: если заражения избежать всё же не удалось, платить злоумышленникам всё равно нельзя. Во-первых, даже в случае перечисления денег на указанный Bitcoin-кошелёк никто не гарантирует дешифрование файлов. Во-вторых, нельзя быть уверенным в том, что атака на этот же компьютер не повторится, и при этом киберпреступники не потребуют большую сумму выкупа. И, наконец, оплата «услуги» разблокировки будет поощрением тех, кто ведёт преступную деятельность в Сети и служить им стимулом для проведения новых атак.

Комментарии

Страницы

Знаю несколько действенных способов не попасться, кроме вышеперечисленных. Некоторые из них.

НЕ ПОДПИСЫВАЙТЕСЬ НИ НА КАКИЕ РАССЫЛКИ. А подписались -- см. их в Линуксе.

Не работайте без особой нужды от админа.

Не подключайтесь к чужой сети.

Бэкапте, архивируя, ТРУД на флэшку, а с неё -- на другой комп. Не через сеть! Зашифруйте архив и присвойте ему идиотское расширение. Без шифровки зловред может распознать, что это архив, по сигнатуре в заголовке.

Спасибо! Хотелось бы только добавить стандартное:

1. Не работайте с правами администратора!

2. И повторить вслед за mike - бекап на отчуждаемый носитель! Т.е. носитель для бекапа подключается ТОЛЬКО на время бекапа!!!

В ПОМОЩЬ АДМИНИСТРАТОРУ

В связи с массовой эпидемией криптолокера WanaCrypt и его модификаций - мы оперативно выпустили утилиту для массовой проверки по сети smbv1/smbv2 и установленных обновлений для всех версий операционной системы Microsoft Windows.

Проверки проводятся аутентифицированно (для исключения злонамерянного использования) через WMI.

Утилита не требует лицензий и необходимости установки.

https://rusiem.com/blog/%D1%83%D1%82%D0%B8%D0%BB%D0%B8%D1%82%D0%B0-%D0%B4%D0%BB%D1%8F-%D0%BF%D1%80%D0%BE%D0%B2%D0%B5%D1%80%D0%BA%D0%B8-%D0%BF%D0%BE-%D1%81%D0%B5%D1%82%D0%B8-ms17-010-%D0%B8%D1%81%D0%BF%D0%BE%D0%BB%D1%8C%D0%B7%D1%83%D0%B5%D0%BC%D0%BE%D0%B9-wanacry

https://geektimes.ru/post/289153/

> и установленных обновлений для всех версий операционной системы Microsoft Windows.

Не знаю, как в 10-ке, но в 7-ке запрос по "wmic qfe list" не дает полного списка. Как я понимаю, он дает только список только тех обновлений, которые можно откатить.

Соотв., KB4012215 у меня стоит, а утилитка говорит, что нет. Да и KB4012215 включает в себя KB4012212...

В 10-ке этот шифровальщик и эти обновления не актуальны.

> В 10-ке этот шифровальщик

Имеется в виду, что в 10-ке неотключаемые обновления? Ибо сама дыра там была.

Вы ошибаетесь. Этой - не было. Windows 10 изначально не поддерживает SMBv1

> Windows 10 изначально не поддерживает SMBv1

Вы ошибаетесь. ;)

P.S. Даже специально поднял зад и сходил в соседнюю комнату к ноуту с 10-й (1607).

Как вирус может исполниться если политики безопасности запрещают изменение системных папаок, файлов, запрещают создание exe и прочее?

Страницы