(Окончание. Начало в №18)

Вначале была слово "склейка"

Подсадить "барашка" на вирус - дело техники. Обладая элементарными навыками социальной инженерии, сделать это совсем нетрудно. От мастерства злоумышленника будет зависеть лишь время, потраченное на "подсаживание". В рассматриваемом примере наша задача сводится к тому, чтобы заставить жертву запустить на своей машине бэкдор. Но прежде мы должны его подготовить.

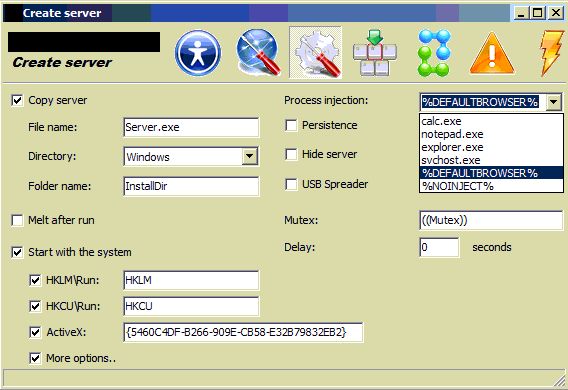

Первым делом создаётся сервер. Указывается DNS-адрес и порт, на который он отстучится при первом запуске. Также полезно не забывать про поля ID и Group. С помощью них можно, к примеру, разделять бэкдоры на группы по месту вброса, дате вброса и т.п.

Далее выбираем, через что будет произведена "инъекция", в какую директорию, папку и под каким именем. Различные коммерческие версии зловредов предлагают также самому выбирать уязвимости, которые будут включены в итоговый "конфиг".

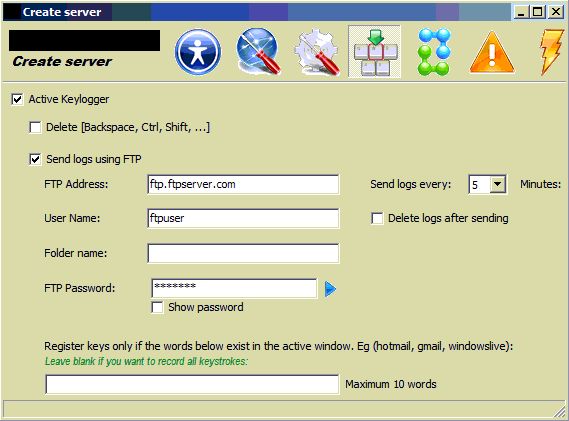

Последовательно доходим до настроек кейлогера. Как видите, можно задать автоматическое удаление технических нажатий. В противном случае, если человек набрал "абв", затем стёр "в", а после написал "г", в логе перехвата это отобразится в виде "абв[Backspace]г". Также из скриншота видно, что поддерживается отсылка логов кейлогера на заданный ftp-сервер, а также настройка ключевых слов, при обнаружении которых он будет включаться. В противном случае "всасывается" всё.

Забегая вперёд, сразу продемонстрирую результаты работы.

Как видите, поддерживается не только оффлайновая передача, но и режим реального времени. При нажатии "Decode" открывается встроенный парсер. Поэтому разбирать логи можно, что называется, не отходя от кассы. Если честно, парсер работает так себе, и если деятельность масштабная (т.е. данных валится много), придётся искать или писать самому что-то получше.

Онлайн-кейлогер рассматривать нет смысла, т.к. там всё то же самое, только в режиме реального времени. А вот "мышиный" логер - штука интересная, хоть и реализована просто. Нужен он, в первую очередь, для того чтобы воровать данные, вводимые с помощью экранной клавиатуры. Некоторые платёжные системы считаются "продвинутыми" и требуют вводить пароль правой кнопкой мышки на экранной клавиатуре, причём после каждого клика раскладка виртуальной клавиатуры изменяется рандомным образом (чтобы символы не высчитывались из координат мыши).

Вернёмся к настройке конфига сервера.

Как уже упоминалось выше, одним из мотивов злоумышленников может быть банальное желание повеселиться. Именно для этого и предназначена отдельная вкладка настроек - вывод поддельного системного сообщения при первом запуски бэкдора. Можно вбить какой угодно текст и выбрать подходящее оформление.

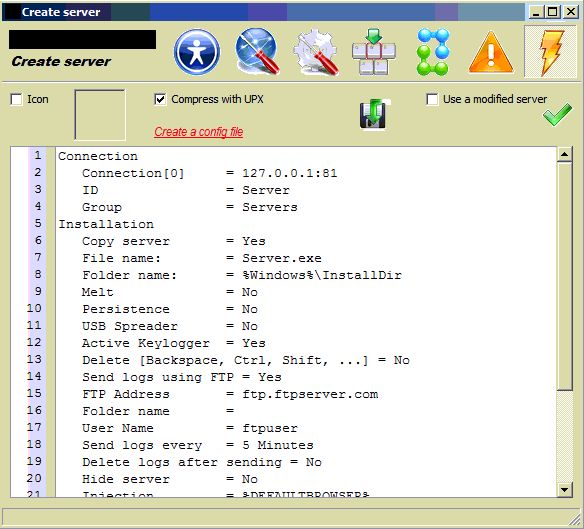

Наконец, последняя вкладка предлагает ещё раз проверить все настройки и создать конфигурационный файл. Если же мы затем захотим что-либо изменить в настройках сервера, можно внести изменения, модифицировать конфиг, а обновления заражённые машины подхватят автоматически. Готовый конфиг "склеивают" с любым exe-файлом (на самом деле, можно не только с exe'шником склеить).

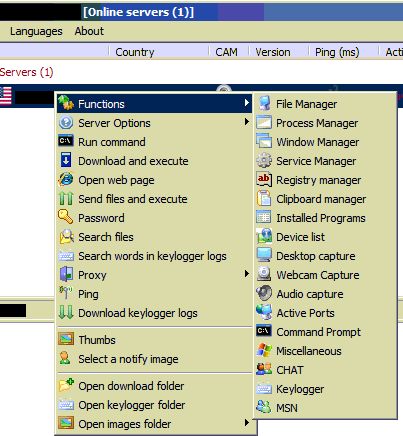

Перейдём к клиентской части. Здесь как в Америке - куча возможностей.

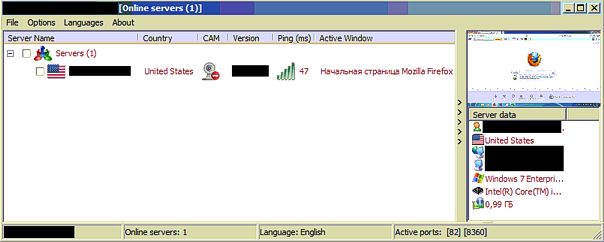

Общий вид таков: показывается группа и заражённые машины в ней. При выборе отдельно взятой машины отображается её конфигурация, адрес, а также превью рабочего стола в данный момент времени. Советую обратить внимание на отдельный столбец, показывающий статус веб-камеры. Да, с неё поддерживается перехват. Один из вариантов использования этого функционала - шантаж. Дожидаемся, когда жертва пойдёт на сайт с "клубничкой" (или же сами его туда заводим), ждём ещё пару минут, а затем делаем скриншот и начинаем общение на тему "если не ..., то снимок повиснет на твоей страничке в соцсети".

Логичный вопрос, как мы это сделаем? Ответ ниже:

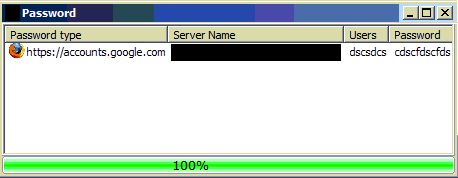

Поясню некоторые функции. С помощью менеджера файлов мы можем удалённо управлять файлами на машине жертвы. Аналогично работают менеджеры процессов, окон, служб, реестра и т.д. Первым делом злоумышленник воспользуется функцией "Installed Programs" и удалит антивирус (если таковой имеется). Собственно, после этого, можно сделать что угодно. Например, собрать пароли.

Можно удалённо запустить командную строку, открыть в браузере определённую страницу (например, с эксплойтами и докачать всё, что необходимо", организовать прокси-сервер и т.д. Напоследок хочу обратить внимание лишь на одну функцию - MSN. Запустив её, мы получим доступ и сможем писать с аккаунта жертвы (конечно, если у неё установлен MSN). А это уже дальнейшая рассылка бэкдора друзьям жертвы. Очевидно, что вместо MSN в сборке мог быть QIP, ICQ и т.п.

Выводы

Вот и пришло время заканчивать статью. Это не значит, что больше не о чем рассказывать. Просто и так по объёму она выросла до неприличия. Подводя некий итог, можно сказать, что социальные сети стали неотъемлемой частью жизни каждого из нас. Знают это и мошенники. К счастью, большинство их схем рассчитаны на доверчивых людей, на "халявщиков" и просто неопытных пользователей. Если вы не причисляете себя ни к одной из этих групп, не спешите радоваться. У вас наверняка есть родители, дяди-тёти, менее "продвинутые" чем вы. Не ленитесь рассказать им, чего следует опасаться в социальных сетях и почему нельзя верить всему, что пишут им через Интернеты. Помните, предупреждён - значит, вооружён.

Алексей ДРОЗД,

руководитель направления по работе с вузами,

компания SearchInform

Комментарии

Плюс по сумме обоих статей. Скриншотов не ожидал :))

Отчего же? Свободных и коммерческих версий зловредов типа "инсталлятор spy сервера" на просторах Инета -- дофигишша. Хехе, автор ставил шпиона в офигительно удалённый localhost. :) Однако, плюсую.

Автор, не вещайте за всех, OK?

Ну а зачем натравливать вирьё на кого-то, если можно без вреда для окружающих всё показать на пальцах виртуалках?

mike, ошибаетесь. Как раз-таки все мы потенциально уже там. Во-первых, Facebook и её "теневые профили", во-вторых и в-третьих, Google+. Если у вас есть ящик на Gmail, у вас автоматически есть профиль в G+. Хранили фотки в Picasa - теперь это альбомы G+. Телефон на Android - ну вы поняли, да?)

Ни один из описанных случаев про соцсети не подходит мне и моим знакомым. Так что Майк прав.

Фоток за бортом не храню. А если бы и хранил, то что? :))

Это лишь доказывает вашу исключительность.

Плюс, что именно подразумевать под социальной сетью. Сообщество читателей "КВ" туда подпадает? А Youtube?

Не стоит забывать, что этот видеохостинг тоже интегрирован с G+ и Google периодически "намекает" на то, чтобы во всех сервисах вы начинали использовать единый ник.

То кви про кво хотя бы. Одна из популярных техник социальной инженерии. Ваше фото пришлось бы кстати. А были бы помоложе да покрасивше, ещё и data scam бы покатил (по сути, подвид той же кви про кво).

А словечки-то какие -- "То кви про кво"! Вот проплюсовал ты статью -- и всё ясно без всякой там "социальной инженерии". :)