Подводя итоги уходящего года, "Лаборатория Касперского" выпустила отчет об общем состоянии глобальной кибербезопасности. Ниже максимально информативно представлены самые важные тезисы (статистически-аналитические данные) из полной версии 89-страничного "Kaspersky Security Bulletin 2015: Эволюция угроз информационной безопасности в бизнес-среде", касающиеся не только корпоративных, но и домашних пользователей. Что интересно, три из четырех прошлогодних прогнозов от экспертов "Лаборатории" на тему угроз для бизнеса уже сбылись.

Итак, список наиболее значимых инцидентов, связанных с информационной безопасностью:

- На 58% корпоративных компьютеров была отражена хотя бы одна атака вредоносного ПО, что на 3% больше, чем в 2014 году.

- Почти каждый третий компьютер в бизнесе подвергся минимум одной атаке через интернет.

- Вирусы, эксплуатирующие уязвимости в офисных приложениях, использовались втрое чаще против бизнеса, чем в атаках на home-пользователей. Кроме того, против корпоративного сектора в большинстве случаев используются вредоносные файлы, подписанные валидными цифровыми сертификатами, и троянцы-шифровальщики.

- Обнаружение инфицированных файлов антивирусом было зафиксировано на 41% корпоративных компьютеров.

Крупнейшие хакерские атаки 2015 года

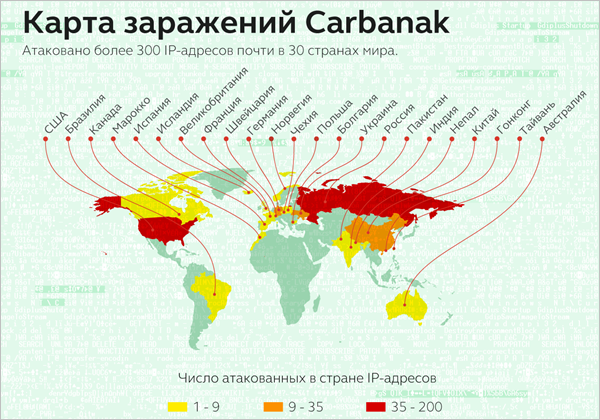

Сенсационной по масштабам стала операция Carbanak – серия хакерских атак 2013-2015 гг. в стиле APT (Advanced Persistent Threat, целевые продолжительные атаки повышенной сложности). Злоумышленники проникали в сеть банка-жертвы и искали критически важную систему, с помощью которой из атакованной организации выводились денежные средства. В среднем, на ограбление каждого из банков уходило от двух до четырех месяцев, а сумма выведенных средств по каждому эпизоду варьировалась от 2,5 до 10 миллионов долларов. Больше других стран пострадали Россия, США, Германия и Китай, всего же по миру насчитывается свыше 100 жертв этой APT-атаки. Суммарные убытки пострадавших финансовых учреждений по предварительным расчетам составили порядка одного миллиарда долларов (!).

Расследование прецедента превратилось в совместную операцию Глобального центра исследований "Лаборатории Касперского" (GReAT), национальных и международных правоохранительных органов и нескольких центров CERT по всему миру. Как явствует из тематической статьи "Большое банковское ограбление: APT-кампания Carbanak", (цитата) "расследование ведется до сих пор, нас просили не публиковать подробностей до тех пор, пока это не будет безопасно".

Без десяти дней ушедший год отметился расширением географии – как атак, так и атакующих. Так, во время другого расследования на Ближнем Востоке экспертами "Лаборатории" была обнаружена активность неизвестной ранее группы хакеров, проводящих таргетированные (целевые) атаки. Названная "Соколы Пустыни" (Desert Falcons), это первая арабская группировка, генерирующая полноценные операции по кибершпионажу. Судя по отчету "The Desert Falcons targeted attacks", на сегодняшний день насчитывается более 3000 пострадавших субъектов из 50 стран мира.

Атаки на банкоматы и PoS-терминалы

Одним из сбывшихся прогнозов специалистов "Лаборатории Касперского" является эскалация атак на банкоматы и PoS-терминалы (англ. Point Of Sale – "точка продажи"). Сейчас в качестве таких терминалов можно использовать любой ПК с подключенным устройством для считывания карт и установленным профильным ПО. Злоумышленники ищут подобные компьютеры и заражают их зловредами, которые позволяют похищать данные карт, проведенных через терминал оплаты. Переход на карты с EMV-чипом должен значительно усложнить задачу получения данных для клонирования карт. Лицам, ведущим торговую деятельность, необходимо принимать хотя бы минимальные меры по защите POS-устройств, благо для них незатруднительно реализуется политика "запрет запуска неизвестных программ по умолчанию". Стоит отметить, что по всему миру продукты АО "Лаборатория Касперского" отразили уже более 11,5 тысяч подобных атак.

Рейтинг уязвимых приложений (домашние пользователи)

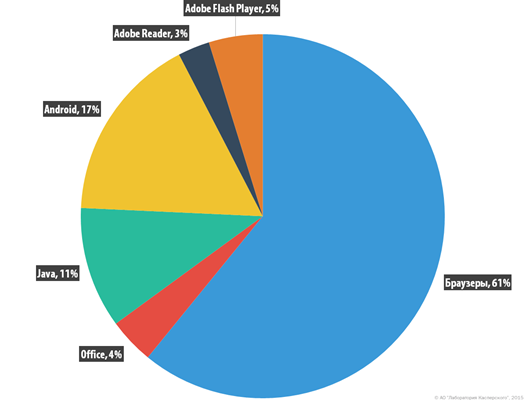

Рейтинг уязвимых приложений в "Kaspersky Security Bulletin 2015" построен на основе данных о заблокированных эксплойтах (англ. exploit – "эксплуатировать"), используемых хакерами как в атаках через интернет и почту, так и при заражении локальных приложений, в т.ч. на мобильных устройствах пользователей. Как видно из круговой диаграммы, среди атакуемого ПО бесспорно лидируют веб-браузеры (61%). В озвученную категорию попадают также детектирования landing-страниц (целевые рекламные страницы), которые "раздают" эксплойты. По статистике, чаще всего это эксплойты к Adobe Flash Player (5%).

Как защититься от хакерских атак

В финальной части бюллетеня под заголовком "Что делать?" приводятся четыре простых совета как значительно снизить вероятность успешной кибератаки. Эти базовые стратегии сформулированы Управлением радиотехнической обороны Австралии (ASD) и помогут нейтрализовать не менее 85% целевых вторжений (полный ТОП-35 стратегий нейтрализации смотрите здесь). Вот они:

- применение "белых" списков приложений для блокировки выполнения вредоносных (нелегитимных) программ;

- своевременная установка исправлений для Java, Flash, программ просмотра PDF-файлов, браузеров и Microsoft Office;

- исправление уязвимостей в операционной системе при помощи актуальных патчей (апдейтов);

- ограничение прав административного доступа к ОС и ПО, исходя из служебных обязанностей каждого пользователя (для обычных пользователей - отдельная непривилегированная учетная запись с ограниченными правами).

Дмитрий Евдокимов

www.TestSoft.su

Горячие темы